功能介绍:

传输层安全性协议(TLS:Transport Layer Security),目的是为了保证两个应用程序在通信过程中数据的安全性和保密性,当前知道创宇云防御提供四个版本的TLS协议:TLS v1.0/v1.1/v1.2/v1.3

您可以根据不同域名的需求,灵活地配置TLS协议版本,低版本的TLS协议将提供对老版本浏览器的支持,但是协议的安全性相对更差一些,高版本的TLS协议将提供更高的安全性,但是对老版本浏览器的兼容性相对差一些。另外,云防御平台支持TLS安全策略自定义功能,您可根据业务需求,为已接入云防御平台的网站设置合适的TLS协议版本、加密算法套件。平台默认配置v1.0版本,以保证您网站的可访问性。然而,需要注意的是,TLS v1.0和TLS v1.1存在一些已知的安全漏洞,容易受到潜在攻击。为了提高您网站的安全性,我们强烈建议您选择更高版本的TLS协议。

TLS协议版本:

| 协议版本 | 支持的主流浏览器 |

| TLS v1.0 |

|

| TLS v1.1 |

|

| TLS v1.2 |

|

| TSL v1.3 |

|

加密套件:云防御平台默认支持全部加密套件,用户可根据业务传输需求选择

全部加密套件:安全性较低,兼容性较高,默认支持全部类型套件

增强加密套件:安全性较高,兼容性较低,包括部分弱加密套件

超强加密套件:安全性很高,兼容性很低,均为强加密套件

自定义加密套件:按需增减加密套件内容,TLS v1.3版本加密套件暂不支持自定义

各加密套件版本具体内容,见内容末尾表格

配置指南:

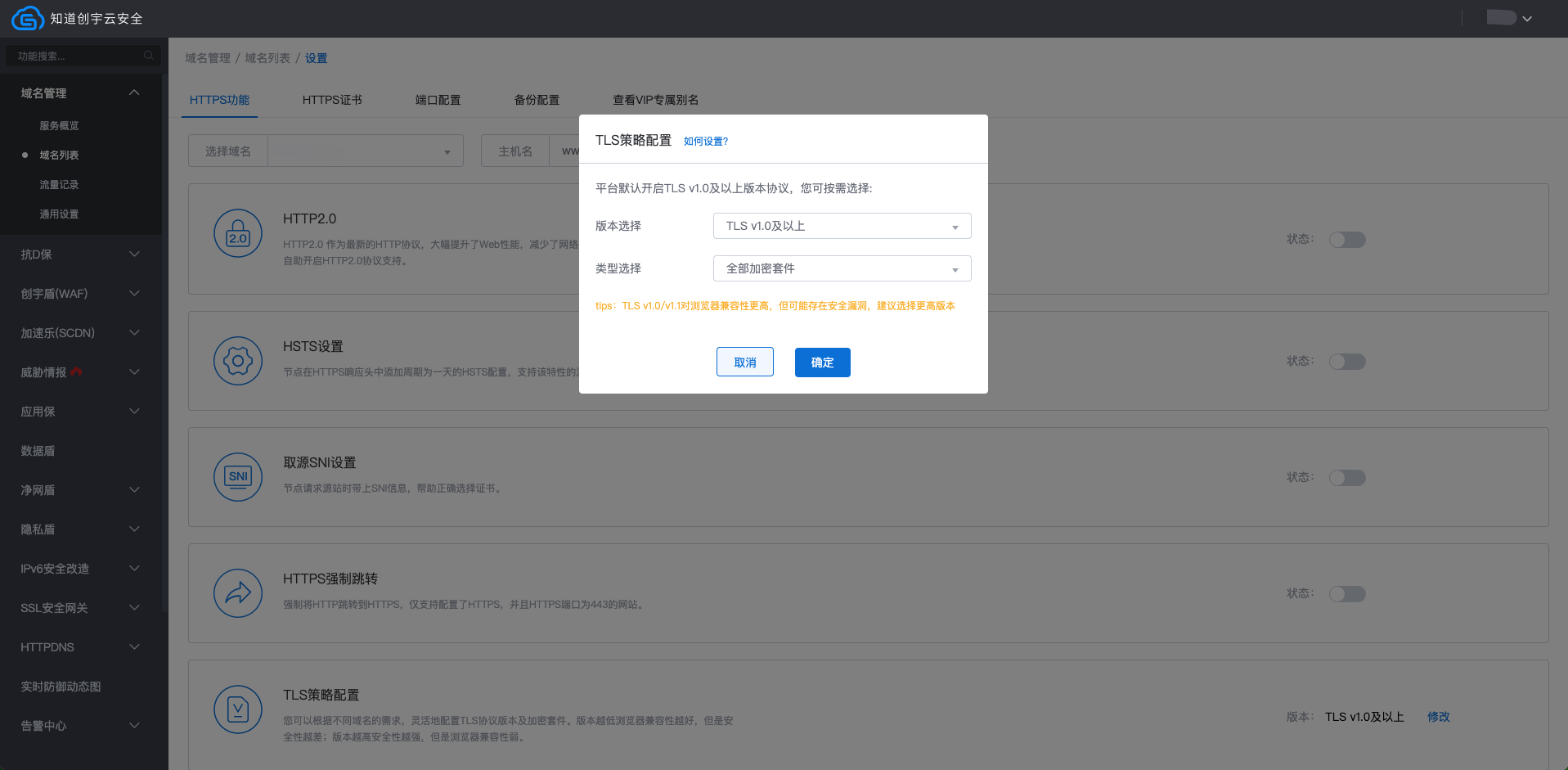

登录云防御控制台,在左侧菜单栏选择【域名管理-域名列表】,单击域名操作列的【设置】,进入域名配置页面,即可找到【TLS策略配置功能】。

默认情况下,云防御平台为所有客户域名开启 TLS v1.0、TLS v1.1、TLS v1.2、TLS v1.3,并默认选择全部加密套件。若您的浏览器版本较低,建议使用TLS v1.0版本,以确保正常的连接。需要注意的是,TLS v1.0协议存在已知的安全漏洞,因此可能面临被扫描的风险。

您可根据域名需求,修改TLS版本并选择加密套件版本或自定义加密套件:

配置说明:

TLS版本默认向上兼容,存在如下几种选项:

- 选择TLS v1.0及以上,则默认同时开启v1.0、v1.1、v1.2、v1.3

- 选择TLS v1.1及以上,则默认同时开启v1.1、v1.2、v1.3

- 选择TLS v1.2及以上,则默认同时开启v1.2、v1.3

- 选择TLS v1.3,则仅开启v1.3

推荐配置:

| 使用场景 | 推荐配置 |

| 兼容老版本浏览器,对安全协议要求较低。存在已知漏洞,有被扫描的风险 | 选择TLS v1.0及以上,即同时打开v1.0、v1.1、v1.2、v1.3 |

| 对浏览器安全协议要求非常高,可能造成部分老版本浏览器无法访问 | 选择TLS v1.2及以上,即同时打开v1.2、v1.3 |

为了保障您的业务安全,在您浏览器支持的情况下,推荐选择TLS v1.2及以上版本协议。

| 加密套件 | TLS协议版本 | 套件策略 | |||||||

|---|---|---|---|---|---|---|---|---|---|

| TLS | V1.0 | V1.1 | V1.2 | V1.3 | 套件等级 | 全部 | 增强级加密 | 超强级加密 | 自定义 |

| ECDHE-RSA-CHACHA20-POLY1305 | – | – | √ | – | 强 | √ | √ |

√ |

支持 |

| ECDHE-RSA-AES128-GCM-SHA256 | – | – | √ | – | 强 | √ | √ | √ |

支持 |

| ECDHE-RSA-AES256-GCM-SHA384 | – | – | √ | – | 强 | √ | √ | √ |

支持 |

| ECDHE-RSA-AES128-SHA256 | – | – | √ | – | 弱 | √ | – | – |

支持 |

| ECDHE-RSA-AES256-SHA384 | – | – | √ | – | 弱 | √ | – | – |

支持 |

| ECDHE-ECDSA-CHACHA20-POLY1305 | – | – | √ | – | 强 | √ | √ |

√ |

支持 |

| ECDHE-ECDSA-AES128-GCM-SHA256 | – | – | √ | – | 强 | √ | √ | √ | 支持 |

| ECDHE-ECDSA-AES256-GCM-SHA384 | – | – | √ | – | 强 | √ | √ | √ | 支持 |

| ECDHE-ECDSA-AES128-SHA256 | – | – | √ | – | 弱 | √ | – | – | 支持 |

| ECDHE-ECDSA-AES256-SHA384 | – | – | √ | – | 弱 | √ | – | – | 支持 |

| AES128-SHA256 | – | – | √ | – | 弱 | √ | – | – | 支持 |

| AES256-SHA256 | – | – | √ | – | 弱 | √ | – | – | 支持 |

| ECDHE-RSA-AES128-SHA | √ | √ | √ | – | 弱 | √ | √ | – | 支持 |

| ECDHE-RSA-AES256-SHA | √ | √ | √ | – | 弱 | √ | √ | – | 支持 |

| ECDHE-ECDSA-AES128-SHA | √ | √ | √ | – | 弱 | √ | √ | – | 支持 |

| ECDHE-ECDSA-AES256-SHA | √ | √ | √ | – | 弱 | √ | √ | – | 支持 |

| AES128-SHA | √ | √ | √ | – | 弱 | √ | – | – | 支持 |

| AES256-SHA | √ | √ | √ | – | 弱 | √ | – | – | 支持 |

| TLS_CHACHA20_POLY1305_SHA256 | – | – | – | √ | 强 | √ | √ | √ | 不支持 |

| TLS_AES_128_GCM_SHA256 | – | – | – | √ | 强 | √ | √ | √ | 不支持 |

| TLS_AES_256_GCM_SHA384 | – | – | – | √ | 强 | √ | √ | √ | 不支持 |