一、功能描述

精准访问控制可对HTTP请求头中的多个字段进行精细访问控制,通过定制化的策略让防御效果更加符合业务场景。

二、功能配置

配置入口:https://defense.yunaq.com/cyd_manage/manage/。

相关说明:【精准访问控制功能使用说明】【精准访问控制拦截说明】。

三、功能使用推荐

- 日常防护不建议使用此功能。对于经过分析攻击HTTP请求头中存在明确特征的,可以使用此功能加强防御。

- 放行的规则对CC超级防御、网站防火墙和限速有效,可使用放行规则作为此三个功能的放行白名单使用。

四、最佳实践

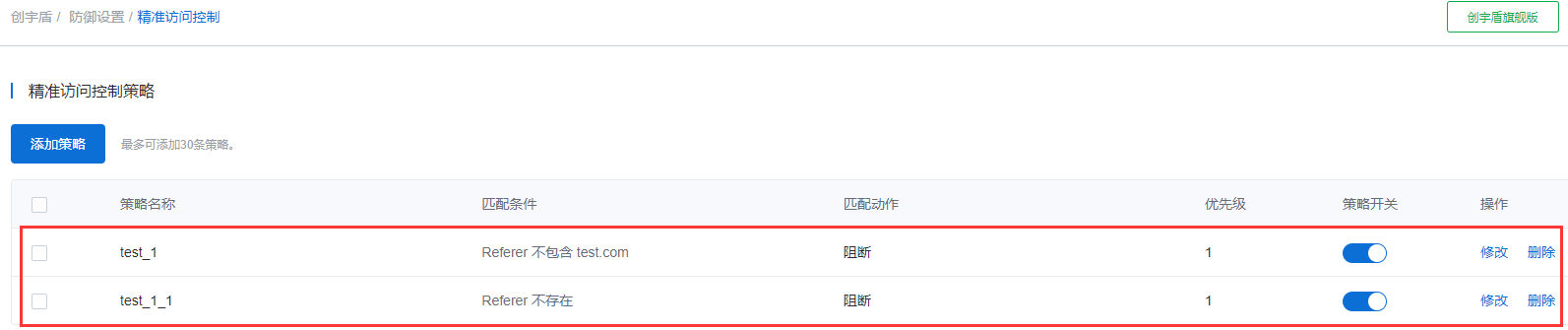

场景一:业务系统只允许特定来源的访问。

请求来源可以通过Referer限制,如业务系统只允许Referer包含“test.com”的请求,配置参考如下(注意:匹配条件选择不包含时,不会匹配Referer为空的情况)。

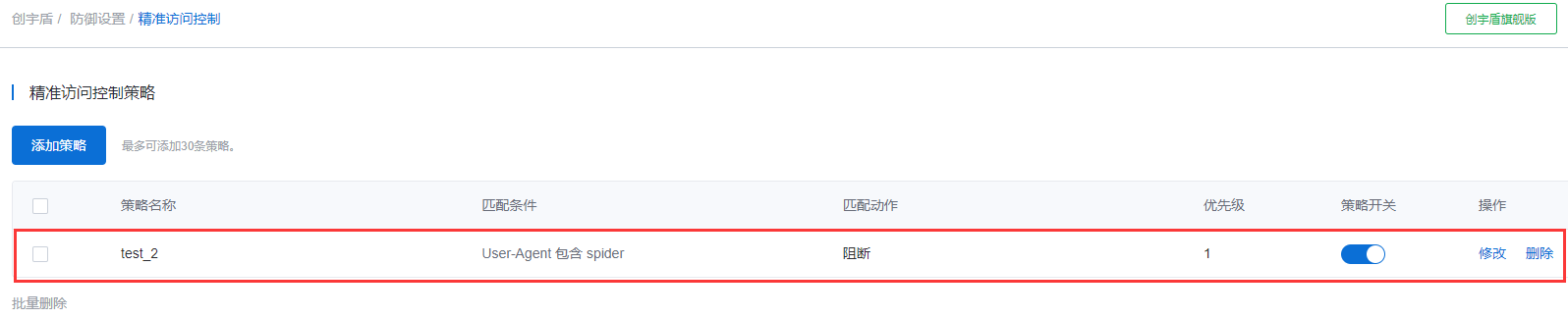

场景二:业务系统不允许爬虫访问。

爬虫一般UA中存在特征,可通过UA的限制阻断爬虫访问,如业务系统禁止UA中包含“spider”的访问,配置参考如下。

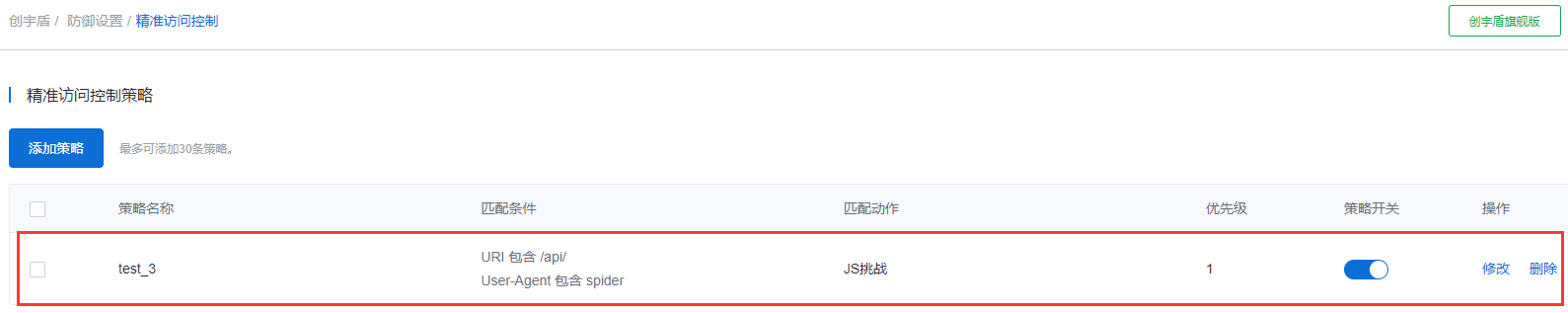

若同时还需限制禁止爬虫的其他条件,可以添加其他条件进行辅助,如业务系统对UA中包含“spider”且访问/api/接口的请求进行JS校验,配置参考如下。

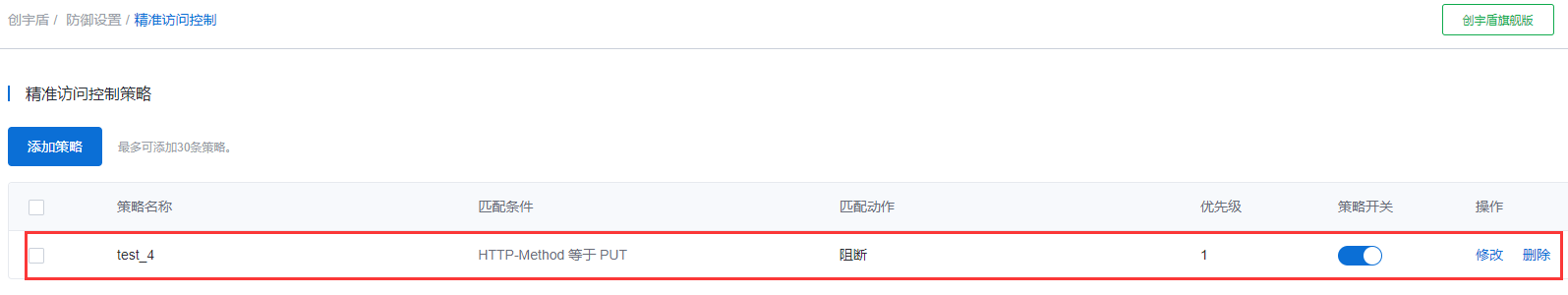

场景三:业务系统禁止某些请求方法。

例如业务系统禁止PUT请求方法的访问,配置参考如下。

场景四:通过精准访问控制对网站防火墙和限速功能放行。

业务系统开启了防火墙、限速功能后,可通过精准访问控制功能来放行部分请求。例如业务系统添加的可用性监控因存在较高频率触发限速而影响监控结果,则可以通过固定的UA放行使监控请求避开限速拦截,配置参考如下。